安全性漏洞

」 Google 蘋果 漏洞 iOS

南韓情報司軍務員2017年就遭中共收買!已收取1.6億韓元

南韓國防部檢察團昨(28日)表示,49歲的國軍機務司令部(Defense Security Command,情報司)軍務員A某,自2017年起疑似被中國情報人員籠絡,洩露了軍事機密。A在接受軍方檢察機關調查時供稱,他從2017年開始洩露多項軍事機密,但在目前的調查過程中,只確認了2022年以後洩露的30件。據《朝鮮日報》的報導,南韓國防部檢察團27日以違反《軍隊刑法》中一般利敵、特定犯罪加重處罰,以及《軍事機密保護法》等相關法律起訴了A。雖然A從2017年起就開始洩露機密,但反間諜當局直到今年6月才意識到洩露機密的案情,並展開調查。對此,南韓軍方檢察機關也解釋:「A本身就是情報活動專家,手法非常周密。」軍隊檢方坦承,是國軍機務司令部自己發現了事件,並在2個多月後查明案情,在此過程中,國軍機務司令部對A刪除的2000多條語音資訊進行了取證恢復。調查此事的國防部檢察團相關人士28日接受記者採訪時則表示:「A多次透過借名帳戶收受上億韓元的財物,並洩露了軍事機密。他不斷利用情報司內部安全性漏洞,持續探測、收集、洩露軍事機密。」在情報司擔任組長的A,將自己有權限獲取的軍事機密以「外借」形式,透過記錄或靜音攝像機拍攝等方式從情報司洩露軍事機密,並藉由營外個人宿舍上傳到中國網路雲伺服器。此外,他還使用了網路遊戲語音等資訊。檢察團相關人士表示:「從2022年6月開始,已確認透過秘密檔案洩露12件、語音資訊方式洩露18件,共洩露了30件機密。本人陳述從2017年年底開始一直在洩露機密,相關內容目前屬於限制確認。」據悉,A從2022年開始洩露的機密中披露了情報司部分黑色要員的身份資訊、情報司的整體任務和組織編制、韓國情報部隊的作戰方法和計畫、對特定地區的局勢分析等。A在初步調查中辯稱:「2017年在中國機場被中國情報人員逮捕的過程中,由於在韓國的家人受到人身威脅,因此只能被迫臣服。」但國防部檢方表示,A積極向對方要求:「如果以後中國要員給更多錢,就會送去更多資料」。因此軍方合理推斷,他其實只是為了錢,「我們確認了A向中方要了40次錢。」南韓軍方檢察機關對A的借名帳戶進行分析後發現,他在2019年以後收受了約1.62億韓元(約合新台幣390萬元)。2017年至2018年,A前往中國收取了現金,因此軍方檢察機關表示,由於沒有確切的物證,很難掌握A在該期間其收取財物的實際金額。軍方檢察官指出:「根據本人的陳述,對方並非中國公安,而是情報機關要員。他說對方是朝鮮族口音的男性。」但軍方檢察機關表示,由於對方使用假名,因此目前尚未掌握B的確切身份。此外,對事件進行初期調查的國軍反間諜司令部8日將A移交給軍隊檢察機關時,還提交了適用於為朝鮮實施間諜行為者的《軍刑法》中的間諜罪。但在起訴階段並沒有包括間諜罪。國防部檢方解釋:「在拘留期間內很難證明他與北韓的聯繫。」軍方檢察機關的立場是,如果向行政安全部的法醫學研究機關「國立科學搜查研究院」(National Forensic Service)等要求的追加分析資料,能夠證明他與朝鮮的關聯,將會考慮適用間諜罪。截止目前,軍方檢察機關認為這是A的單獨犯罪行為。

2017年起存在至今 Google Pixel驚傳安全漏洞「駭客可遠程操控」

網絡安全公司iVerify近期發布一份報告,當中指稱Google Pixel手機中存在一個安全漏洞,該漏洞是源自於一個預設的套件,惡意份子可以透過這個漏洞直接遠端操控用戶的手機。而且,這個漏洞從2017年就存在至今,Google Pixel 2以後的手機都有這個漏洞。而Google是近期才宣布會在未來數周內進行修補。根據《The Verge》報導指出,網路安全公司iVerify有一個以蒐集、分析資訊與AI系統文明的資訊廠商客戶Palantir,這次的漏洞先是在iVerify的終端偵測與回應(Endpoint Detection and Response, EDR)機制下查出,後續iVerify與Palantir展開聯合調查,發現問題點是源自於Google Pixel當中預設的一個軟體包「Showcase.apk」。報導中提到,「Showcase.apk」是由Smith Micro Software公司開發,原本是為了美國電信商Verizon用來操控店頭展示機而設計的軟體,原本預設是為不啟動狀態,但不法份子依舊還是可以遠端喚起這套軟體,並且利用軟體本身的漏洞進行遠端監視與遠端操控,恐會導致數十億美元的資料洩露損失。也因為如此,目前Palantir已在第一時間下令,禁止所有員工使用任何的Pixel裝置。Palantir首席資訊安全官斯塔基(Dane Stuckey)受訪時表示,Pixel手機應該是安全而「乾淨」的設備,然而現在卻發現有如此嚴重的潛在危險漏洞,這對依賴Pixel手機進行防禦工作的Palantir來說,是一個重大的安全隱患。斯塔基也表示,公司對於發現使用的設備中有第三方未經審核的不安全軟體,感到極度的失望,因此就在第一時間下令禁用。除此之外,報導中也提到,其實早在5月之時,iVerify就將這項漏洞告知Google,但Google方面一直沒有進行處理。一直到報導曝光後,Google發言人費爾南德斯( Ed Fernandez)財表示,在未來的數周內,會透過OTA更新系統的方式,將該軟體從全部的Google Pixel設備中移除。至於近期發布的Google Pixel 9系列手機是否有該漏洞,報導中並未提及。

知名第三方管理工具出包 300萬iOS App驚傳安全性漏洞

根據一份資訊安全研究報告指出,目前有超過300萬款iOS、macOS的App都暗藏一個安全性漏洞,這個漏洞的存在有可能會讓駭客可以輕鬆地取得使用者的個人資訊。而之所以這次數量如此龐大,是因為一款開發蘋果App時會大量使用到的第三方編碼管理工具庫CocoaPods發生問題。根據《9to5mac》報導指出,他們引述ArsTechnica基於EVA Information Security的研究報告後解釋,在過去10年中,大量使用CocoaPods來開發軟體的App均有暗藏這個漏洞。EVA Information Security表示,這個漏洞可以讓有心人士獲取使用者的敏感資訊,像是信用卡資料、醫療記錄與一些私人資料。這些資料有可能被用於多種惡意用途,像是勒索軟體、詐騙、勒索或是企業間諜活動。漏洞的根源是出現在CocoaPods用來驗證開發者身份的電子郵件驗證機制,其中存在一個問題,攻擊者可以操縱驗證網址指向惡意伺服器。目前在接獲通報後,CocoaPods已經採取相對應措施來修補這個漏洞。為了避免再次發生類似的事情,CocoaPods還增加了一個新功能,專門用來恢復那些無人管理的資料庫,但這部分需要軟體的開發者與CocoaPods連繫後才能進行。報導中也提到,這並非是CocoaPods第一次遭遇資安問題,早在2021年時,CocoaPods的維護者就曾發現一個安全漏洞,該漏洞允許惡意代碼在管理CocoaPods的伺服器上運作,這可能導致暗藏惡意代碼的資料庫直接出現在iOS和Mac的軟體中。

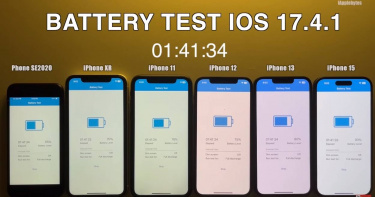

iOS 17.4.1續航力測試結果出爐 iPhone 15電力衰退近半小時

蘋果於22日正式推出最新的iOS 17.4.1系統,經過國外Youtuber測試後,發現iPhone SE與iPhone 13如果使用iOS 17.4.1的話,續航力會有改善,但如果是iPhone 11、iPhone 12、iPhone 15等機種的話,耗電量反而上升,續航力明顯下降。但如果你已經升級iOS 17.4.1想要降級的話,目前還能選擇降級回iOS 17.4。根據國外YouTube頻道《iAppleBytes》的測試,iOS 17.4.1的續航力分別如下:iPhone SE(2020年版):3小時33分iPhone XR:5小時11分iPhone 11:4小時58分iPhone 12:5小時50分iPhone 13:6小時40分iPhone 15:10小時22分iOS 17.4.1電力續航測試結果。(圖/翻攝自YouTube)但如果根據《iAppleBytes》先前測試 iOS 17.4的電力測試影片,當時續航力結果如下:iPhone SE(2020年版):3小時19分(增加14分)iPhone XR:4小時44分(減少27分)iPhone 11:5小時26分(減少28分)iPhone 12:5小時59分(減少9分)iPhone 13:5小時48分(增加52分)iPhone 15:10小時47分(減少25分)iOS 17.4電力續航測試結果。(圖/翻攝自YouTube)從比較來看,可以明顯看到,除了iPhone SE、iPhone 13升級到iOS 17.4.1之後增加續航力外,其餘機種均減少至少續航力,其中iPhone XR、iPhone 11與iPhone 15的續航力下降幅度更為驚人,幾乎接近半個小時《CTWANT》建議,使用者如果還沒升級到iOS 17.4.1系統的話,可以參酌一下是否要升級(但至少要升級到iOS 17.1,因為在iOS 17.1之前有十分致命的安全性漏洞)。如已經升級到iOS 17.4.1,目前是還有機會還原回iOS 17.4。但過往蘋果會習慣在新版系統推出的一周後關閉舊版系統的認證功能,因此如果要降版的話,手腳真的要快。

看著電力狂噴還無解!升級iOS 17.1.1續航反下降 蘋果還關閉降級認證系統

蘋果於上周時間推出最新的iOS 17.1.1系統,但結果經過國外Youtuber測試後,發現iOS 17.1.1的耗電量反而上升,續航力明顯下降。但如果你已經升級iOS 17.1.1的話,目前就只能等待更新的作業系統了,因為蘋果官方已經關閉iOS 17.1的降級認證系統。根據國外YouTube頻道《iAppleBytes》的測試,iOS 17.1.1的續航力分別如下:iPhone SE(2020年版):3小時20分iPhone XR:4小時50分iPhone 11:5小時12分iPhone 12:5小時42分iPhone 13:6小時56分但如果根據《iAppleBytes》先前測試 iOS 17.1的電力測試影片,當時續航力結果如下:iPhone SE(2020年版):3小時41分(減少21分)iPhone XR:5小時08分(減少18分)iPhone 11:4小時54分(增加18分)iPhone 12:5小時56分(減少14分)iPhone 13:7小時48分(減少52分)iOS 17.1電力續航測試。從比較來看,可以明顯看到,除了iPhone 11升級到iOS 17.1.1之後增加續航力外,其餘機種均減少至少18分鐘的續航力,其中iPhone 13的續航力下降幅度更為驚人,幾乎接近1個小時。《CTWANT》建議,使用者如果還沒升級到iOS 17.1.1系統的話,建議先暫時不要升級、等待下一版的系統(但至少要升級到iOS 17.1,因為在iOS 17.1之前有十分致命的安全性漏洞)。而依照蘋果的慣例,在新版系統推出後一周後,蘋果就會關閉舊版系統的的認證功能,少了這個功能就無法順利地進行系統降級。而如今,蘋果已經關閉了iOS 17.1以前的認證系統。

新系統有攻擊漏洞 蘋果二次發佈「快速安全回應」搶修iOS

由於目前現行最新iOS系統內有漏洞,可以被駭客用於遠端攻擊。目前蘋果已於11日向全球用戶推送iOS 16.5.1(a)「快速安全回應」更新,呼籲所有用戶趕快安裝,以便修補漏洞。根據蘋果官網資料顯示,這次iOS/iPadOS 16.5.1(a)「快速安全回應」更新,其主要是修補代號為 CVE-2023-37450的WebKit 漏洞,駭客只要使用該漏洞,就能在目標裝置內啟動任意程式碼,進而操控用戶的手機或是平板。值得一提的是,「快速安全回應」是蘋果在iOS 16之後才推出的更新模式,其最主要的目的就是在發現安全性漏洞時,可以快速地釋出小版本的漏洞修補程式,不用再像過去要用戶下載超大的更新檔案。而這次也是蘋果第二次釋出快速安全回應,檔案大小只有少少的1.4Mb。

Chrome瀏覽器又傳高風險漏洞 Google急忙釋出緊急更新版

在10月底傳出緊急修補高安全性漏洞後,近日Google旗下瀏覽器Chrome再次傳出發現高安全性漏洞,目前官方已經在13日緊急釋出最新版本,預計在未來數日內會全面部屬給Windows、macOS及Linux平臺使用者。根據Chrome的更新日誌來看,13日的更新主要是緊急修補遭到駭客開採的CVE-2021-4102漏洞,這個漏洞屬於高度風險漏洞。同時這次更新也順手修補了另外4個安全性上的漏洞。而這次漏洞的嚴重性十分的巨大,在此之前,印度計算機應急響應小組 (CERT-In) 就曾表示,該漏洞涉及Chrome V8 JavaScript引擎中的釋放後使用漏洞,理論上可以讓駭客透過此漏洞在裝置上執行任何的程式代碼,十分的危險。針對這個漏洞,目前Google官方已經釋出最新版Chrome 96.0.4664.110進行緊急修補,預計在未來數日內會全面部屬給Windows、macOS及Linux平臺使用者,建議平日習慣使用Chrome的使用者盡快進行更新。

陸「13歲駭客」致臉書癱瘓? 調查結果曝光竟是大烏龍

大陸澎湃新聞9日報導美國當地時間4日,社交網路巨頭臉書(Facebook)及其旗下的Instagram、WhatsApp等應用出現大規模宕機,服務中斷長達近6小時,此次事故影響了全球近35億用戶,也導致Facebook執行長祖克柏身價縮水了數十億美元。在臉書癱瘓的6個小時裡,輿論一片譁然,在眾多猜測聲中,推特等海外社交平台上有帳號援引所謂外電消息稱,這一切都是一名叫做Sun Jisu的13歲中國小駭客的「傑作」,還有帳號上傳了所謂Sun Jisu的照片。經查,是個大烏龍。13歲中國駭客攻陷臉書烏龍查明。(圖/翻攝自澎湃新聞)經查,國外各專業媒體從未刊發過相關報導,「13歲中國駭客攻陷臉書」一說是子虛烏有,國外社交媒體上也有不少亞洲網友表示Sun Jisu這個名字聽起來倒更像是個韓國人。那麼,照片上的小男孩又是何許人?通過搜索網站TinEye反搜該照片可發現,早在2014年,這名「小駭客」就鬧出過不小的動靜,只不過他的名字不是什麼 Sun Jisu,彼時12歲的汪正揚正在清華附中讀初一,雖然年紀尚小,但卻對程式設計很感興趣,而且已經學了近五年網路安全技術。2014年4月27日,北京網路安全教育基地成立儀式在360公司總部舉行,活動現場,汪正揚向360公司的工程師提交了一個針對教育系統網站存在的安全性漏洞,當時360公司還在官方微博上表揚了他。同年9月份舉行的第二屆互聯網安全大會上,汪正揚也受邀出席並分享了自己的成長經歷。根據當時的現場圖片和網傳圖片中話筒上的ISC字樣和360公司的圖示可以看出,所謂的「13歲中國小駭客Sun Jisu」照片,正是汪正揚在這場大會上發言的場景。當時的相關報導就曾在國內引起公眾關注,汪正揚也因此被稱為「中國年齡最小的駭客」,《每日郵報》2014年10月也報導過這名「駭客神童」(hacking prodigy)。如今的汪正揚也已經到了20歲左右的年紀,雖然淡出了公眾視野,但很顯然江湖上仍有他的傳說。Sun Jisu查無此人,汪正揚又長大了,那到底是什麼原因導致臉書宕機了近6個小時?10月4日當天服務恢復後,臉書公司的基礎設施副總裁賈納丹(Santosh Janardhan)發布聲明表示,此次故障的根源在於例行維護工作中發出的一條錯誤指令,正是這條指令導致DNS伺服器配置故障,切斷了臉書骨幹網路和資料中心之間的網路連接。至於傳的沸沸揚揚的駭客攻擊說,臉書在聲明中也澄清並無此事。路透社在6日的一篇報導中同樣援引了臉書官方的說法稱,此次宕機是由公司內部伺服器故障導致,並不存在所謂的駭客攻擊。

一鍵鎖鳥!陸製智能貞操帶爆安全漏洞 穿戴者遠端被鎖無法拿下

隨著科技的發達,坊間早已有透過遠端或藍牙科技操控的情趣用品或玩具,但也因為「可以玩這麼大」,也跟著引爆資安問題。根據《techcrunch.com》的報導,大陸有一款男性專用的智慧型貞操帶,主打可以透過遠端搖控來「一鍵鎖鳥」,但經海外資安人員實測後卻發現,這款產品似乎有著嚴重的安全性漏洞。報導引述英國資安公司《 Pen Test Partners 》人員實測結果發現,這款由大陸設計、製造,生產商為廣州佛山的「囚愛 QIUI」的智慧型貞操帶,具有高度資安問題;其實早在被證實會被駭客攻擊之前,這款貞操帶的APP評價就已慘不忍睹,因為會經常當機導致無法順利「解放你的鳥」。大陸製「男性貞操帶」有漏洞,可被駭客遠程「鎖鳥」。(圖/QIUI)這款名為「Cellmate Chastity Cage」是由「囚愛 QIUI」所推出的 BDSM 情趣用品,外部設計是堅固的橡膠塗層聚碳酸酯材質,廠商宣稱產品帶有金屬卡環可扣住男性陰部,具有遠程搖控一鍵鎖鳥功能,還附有 APP 監測系統,讓「主人」可以隨時監控調教「穿戴者」,產品還強調就單身玩家也能更親身體驗「自鎖 Play」的快感。大陸製「男性貞操帶」有漏洞,可被駭客遠程「鎖鳥」。(圖/QIUI)不過經資安公司人員檢測發現,這款情趣用品設計有非常多缺陷,導致駭客可以很輕易的駭進APP 裡,從遠端把貞操帶永久性鎖起來!不只如此,駭客還可以輕易的獲得使用者的私人訊息和定位資訊。資安人員也表示,他們在4月就發現了漏洞並且跟囚愛回報,雖然囚愛在 6 月份更新了貞操帶的APP,但還是有非常多的使用者未更新;此外,囚愛曾向外界保證8月份會全面更新一次,但至今並未有任何動作。由於貞操帶只能透過手機APP解鎖,裝置上並沒有提供實體鑰匙或手動按鈕的解鎖方法,所以一旦無法用手機解鎖,就需要使用切割機、螺栓鉗,或是讓電路板短路等極端手段來「救鳥」。Panty buster也傳出輕易就被被駭客入侵。(圖/翻攝自Amazon )其實過去幾年也傳出許多具有遠端搖控功能的情趣用品,像是「Panty buster」輕易就被被駭客入侵,在智慧型裝置滿街跑的時代,情趣用品的產品技術也走向高端應用發展,但這畢竟是事關「命根子」的玩具,在使用上還是先該考量到人身安全為主。

Google雲端有安全漏洞 透過「管理版本」將文件替換成病毒

不少人常使用的Google雲端服務,近日傳出有嚴重安全性漏洞,只要透過「管理版本」的功能,就能將病毒取代原本檔案,上傳到Google雲端上,並且透過Gmail等服務散播,而且,用這樣的方式散播病毒並不會引起Google的安全性偵測。根據《The Hacker News》報導指出,這次的漏洞主要是來自於Google雲端的「管理版本」功能。原本該功能的目的是,可以在維持相同網址的狀況下,讓使用者透過該功能上傳更新後的檔案到Google雲端上。但如今卻傳出,如果使用該功能上傳「同檔名」的惡意軟體,即便是附檔名不同,一樣可以成功上傳。而且令人毛骨悚然的是,由於Chrome預設Google雲端為可信任來源,透過該功能上傳的惡意軟體,之後再透過Gmail等服務散佈的話,並不會觸發Google本身的檢查機制,而檔案如果夾帶在Gmail內的話,也是會顯示原本的檔案與附檔名,讓使用者根本無法知道自己下載下來的,其實是不同副檔名的病毒。發現此漏洞的技術人員已將此漏洞告知Google,而截至目前為止,官方尚未修復該漏洞,建議使用者要下載檔案之前,請先注意可疑的檔案附檔名。而針對自身的Google雲端管理,建議要小心謹慎地分享管理權限,避免有心人士惡意竄改內部檔案。