修改密碼

」 密碼 駭客

19歲女大生把帳戶租詐團「一天爽領2500元」 一審判無罪二審下場慘了

台中一名19歲陳姓女大學生把帳戶租給詐團,一天拿2500元,被檢方依助洗錢罪起訴,一審認她「涉世未深」判無罪,但二審認她每月可領到5.5萬元,「比出租房子還好賺」,而陳女每天都催收租金,漠視被害人的權益,最後撤銷一審判決,改判2月,併科罰金1萬元。判決書指出,陳女年5月某日,去銀行開活期帳戶,約定三個網路轉出帳號,並以每個工作天租用帳戶,每天收2500元租金,把帳戶提供給名為「蔡蔡」的詐騙集團,為詐欺取財犯行時,方便取得贓款,並掩飾、隱匿詐欺取財犯罪所得去,不易遭人查緝。陳女在一審時說,「如同房東出租房子給房客,不用工作也有錢」,律師也強調,陳女是學生,缺乏社會經驗,主觀上沒犯意。彰化地院認為,不到20歲的陳女涉世未深,現在詐欺集團猖獗,手法也日新月異,「被告能否輕易判斷帳戶可能淪為人頭帳戶使用,實有可疑」,判無罪,而彰化地檢署再上訴。陳女二審又說,案發時爸爸罹患血癌(今年過世),父母也沒能力負擔她的學費和生活費,「我想要趕快賺錢,我很需要錢」,她是被騙,沒有要幫助洗錢。二審台中高分院法官表示,陳女傳訊給詐團說,「我不想截圖了」「感覺會外洩資料」,可見被告對於出租帳戶之事已發現事有蹊蹺,小心提防蔡蔡,還偷偷改了網銀密碼,一下子同意說要提供,一下子又猶豫而修改密碼,其實陳女已經懷疑這是詐騙集團在收購帳戶。法官認為,雖然陳女說一天2500元租金,不算什麼高額報酬,但扣除六日沒租,一個月通常有22個工作日,一個月收租金就高達55,000元,這個比出租不動產還好賺,陳女出生成長在彰化縣,到臺北市念大學,對周邊生活物價租金,總不會沒有認識,5.5萬不僅可以租到臺北市套房、還可以租到一個完整住宅了,甚至在中南部可以租一個店面了。法官說,陳女出租帳戶後,每天催租金都催得很緊,沒收到錢立刻責備蔡蔡,蔡蔡也會了2天租金5000元,其實陳女非常關心自己的權益,但是對於出租帳戶可能淪為詐騙他人之工具,雖有預見但並不關心他人權益,任由詐騙犯罪發生。法官表示,陳女還問,「感覺我的帳戶都被你們控制了」,她早就質疑這是被人使用帳戶不斷進出金錢,不斷地洗錢,陳女提出質疑時,本件起訴事實尚未發生,如果早去銀行止付掛失,就可以阻止後續起訴事實之犯罪發生。但是被告比較關心自己能否收到租金,每天盯著薪水有沒有匯入帳戶,可認對於交付本件帳戶可能發生詐欺取財、洗錢等不法犯罪,已有認識,且縱令所提供之本件帳戶遭不法使用亦無妨之容任心理,而有詐欺取財及洗錢之間接故意無訛,所以撤銷一審無罪,考量她跟被害人和解3萬元,依幫助犯一般洗錢罪判陳女2月,併科罰金1萬元。可上訴。

密碼安全嗎?駭客破解「8字元」僅37秒 專家曝這長度:要100年

在這個網路發達的時代,各種社群媒體等帳號都需要辦會員,而密碼的設定相當重要。總部位於美國維吉尼亞州的資訊科技公司Hive Systems就發現,駭客只要37秒就可以破解一組8個字元的密碼,但破解一組16個字元的密碼則要花上1世紀的時間。據歐洲新聞台(Euronews)報導,科技公司Hive Systems指出,雖然密碼加密措施不斷進步,但將密碼更新為更長,包含字母、數字和符號的組合,會增加駭客破解密碼的時間。很多網站都要求密碼至少要8個字元,但專家也呼籲要「更新」,一個僅由數字組成的簡單8位數密碼,駭客使用暴力破解僅需37秒,但如果字元數增加1倍,就得花119年的時間。密碼長度若增加至16位,駭客就得花1世紀來破解。(示意圖/翻攝自pixabay)專家主張使用更長的密碼,由數字、大小寫字母和符號混合,即使是簡單的8位數,駭客也要花7年的時間才能破解,同時也警告隨著未來科技的進步,破解密碼所需的時間可能會變短。假如密碼曾被盜用,使用字典中的單字或在網站間重複使用,那麼被破解的時間就會大幅減少。假如想要測試密碼強度,可以造訪網站「Security.org」,可以得知密碼是否安全。雖然較長的密碼可以提供更安全的保護,但要管理也是一項挑戰。即使密碼強度不高,但網站通常也具有安全功能防止暴力破解,例如限制錯誤次數、雙重認證等。以前建議定期更改密碼,但現在專家強調創立強大、獨特的密碼,這種方法被認為比頻繁修改密碼更有效。

結婚證不能證明夫妻關係?她取亡夫資產被拒急翻 銀行無奈揭原因

大陸1名陳姓女子的丈夫前陣子因意外不幸離世,突如其來的變故讓她陷入悲痛當中,然而辦完丈夫的後事後,一個更大的難題擺在她面前。據悉,陳女的丈夫有一筆撫恤金和喪葬費,家人如果要拿到,必須憑藉有效證明修改密碼後才能取出,不料她拿出結婚證卻被銀行拒絕,無奈之下只好求助媒體。「我真的是沒辦法了,希望你們幫幫我!」陳女說,這幾天自己強忍悲痛打理好丈夫的後事,現在又因為撫恤金的問題,被弄得六神無主,「單位要打撫恤金和喪葬費到我丈夫的銀行卡上,但是我不知道密碼,要改完密碼才能取這筆錢,銀行要我出證明,證明我和丈夫的夫妻關係。然後我去居委會和派出所,他們都不給我開這個證明。」據了解,陳女的丈夫有一筆撫恤金和喪葬費,家人如果要拿到,必須憑藉有效證明修改密碼後才能取出。按照銀行工作人員的說法,陳女詢問了轄區派出所和居委會,雙方都表示根據目前規定無法開具相關證明。讓陳女更加感到疑惑的是,她明明有與丈夫的結婚證,為什麽銀行卻不認可呢?對此,中國農業銀行貴陽清溪路支行工作人員說明,「因為她和已故配偶,不在一個戶口本上,結婚證雖然能證明,但是結婚證上只有名字沒有證件號,不能證明是同一個人,如果她把錢取走了,真正的張某來找我們,我們要負法律責任的。」原來,陳女與丈夫1996年領取的結婚證屬於舊版證件,上面沒註明雙方的身份證號;而男方早些年分配到新疆工作,戶口也隨之遷到工作地。因此,陳女戶口本上並沒丈夫的信息,導致銀行在確認流程上存在一定的認定困難,無法辦理陳女的訴求,而陳女也因為一時拿不出有效證據,焦慮萬分。媒體和銀行工作人員翻閱相關規定,並詢問陳女各種證件的辦理情況,試圖找到一些蛛絲馬跡。陳女也在不斷地提醒和交流中,突然想到了女兒的出生醫學證明上標註有丈夫的身份證號,由此可與結婚證交叉印證其夫妻關係。在銀行工作人員查看後,表示此材料證明有效,現場幫助陳女辦理了相關業務。

2百萬讀書錢「存兒子名下」 19歲男竟取出轉給女友…媽無奈提告

大陸一名劉姓女子將人民幣50餘萬元(約新台幣221萬元)存在兒子名下,準備用作孩子留學用,然而她近期發現錢全被兒子取走,且轉給了女朋友,2人外出旅遊及買車已經花費20萬元(約新台幣88萬元)。兒子認為,這筆錢在自己名下就歸他所有,拒絕返還剩餘款項;劉女無奈,將兒子及女友起訴至法院。《紅星新聞》報導,今年41歲的劉女早年離異,再婚後擔心因感情糾葛問題產生財產糾紛,便與19歲兒子協商,將多年積攢的50餘萬元存款存於對方名下。「媽媽這個錢是存到你出國留學用的,存摺放到媽媽這裡,只要你努力上進,媽媽爭取給你存100萬。」劉女對讀大一的兒子滿懷期待。然而,劉女近期發現,存摺裡的錢不翼而飛,去銀行了解後才得知兒子通過掛失存摺、修改密碼的方式把錢全部轉走了。劉女多次與兒子及其女友聯繫後才得知,兒子已將全部款項轉給女友,同時通過外出遊玩及購買車輛供女方使用等方式,已花費20萬元。看著自己辛苦攢的錢被花掉,劉女心中很不是滋味,於是苦口婆心地勸導兒子及其女友將剩餘款項轉給自己,以便他出國讀書使用,但是2人拒絕返還。劉女多次聯繫追要無果後,以保管合同糾紛為由訴至綿陽市涪城區法院,同時一併向涪城區法院申請財產保全,以避免這筆錢被再次轉移。綿陽市涪城區法院受理後,雙方均聘請律師對簿公堂,對案件事實、法律關係展開了激烈的辯論和對抗。庭審結束後,法官充分理解二婚母親撫養孩子的艱辛與不易,但也希望劉女能夠理解兒子對愛情的渴望。經過調解,兒子主動與媽媽聯繫,當庭簽訂調解協議,劉女最終追回了剩餘款項,兒子也能準時收到生活費和學費,以完成學業,母子危機得以緩解。

iPhone狂跳「登入要求」有被盜可能? 3C部落客傳授1招自救

近期有多名網友在臉書社團表示,自己的iPhone近期一直收到登入通知,而且登入地點都是在中國的長沙、福建、四川等地。社團管理員、3C部落客瘋先生表示,會有這樣的情形代表用戶的APPLE ID帳號密碼遭到盜用,但是被蘋果的「 Apple ID 雙重驗證」給擋下來,呼籲使用者如果有出現類似的情形,應該要盡快修改APPLE ID的密碼,避免帳號遭到有心人士盜用。3C部落客瘋先生發文表示,一般而言,民眾在其他裝置登入APPLE ID的時候,通常自己的iPhone都會跳出一個登入通知訊息。而最常見的情況就是出現「APPLE ID正在板橋區附近登入」的通知,瘋先生表示,即便你不在板橋,但是卻看到這樣的通知是正常情況,因為APPLE官方主要讀取的是「電信業者伺服器所在位置的資訊」,因此並非是絕對準確,就算是出現台北、台南、台中也都正常。最要就是,在跳出這些訊息之前,你自己本身就有進行登入。但如果使用者並沒有登入帳號,而且登入通知是顯示在海外,比如中國、香港、日本等地,這基本上就能判斷APPLE ID的密碼有高度外流的可能,很有可能就是駭客正在試圖登入,結果被蘋果官方的兩階段驗證給擋住。瘋先生表示,如果看到這樣的畫面,第一時間就先按下「不允許。瘋先生也表示,如果有遇到類似的情形,使用者不是按下不允許就行了,還要盡快地修改APPLE ID的密碼。而修改密碼的地方在iPhone中的「設定」=>「最頂端的APPLE ID帳號」=>「密碼與安全性」=>「更改密碼」,在這邊就可以即時性的幫你的APPLE ID進行密碼的修改。

驚傳90萬筆會員個資外洩 微風:會全力配合警方調查

微風近日傳出個資外洩事件,有人在駭客論壇BreachForums聲稱已竊得微風百貨的內部資料,微風百貨證實確有收到匿名網路勒索信件,第一時間立即啟用損害機制,目前內部資安團隊已完成軟體以及作業系統安全性更新。據媒體報導,微風日前發出公告,表示因系統更新作業,會員點數活動暫停,隨後民眾就接到簡訊通知,要求會員因應系統升級而修改密碼,當天微風部分網站即出現無法存取的現象。報導還指出,BreachForums駭客論壇上,有人聲稱竊得微風百貨內部資料,內容包含所有業務資料、公司及供應商的資料、90萬用戶個資、發票、訂單、付款資料等,以及30個專案的原始碼,檔案大小超過150GB,駭客甚至還強調個資含有會員的帳號及密碼。微風針對這次的個資危機回應,收到匿名勒索信件後,立即啟用損害機制,內部資安團隊已完成軟體以及作業系統安全性更新,同時提高資安防護層,同時呼籲各界共同打擊此類非法行為,並表示會全力配合警方偵辦。微風也指出,經查證後發現,外流的個資與公司資料庫有落差,因此駭客未必是從微風駭入,微風也藉此提醒民眾,定期修改密碼以保障個資安全,避免遭不當利用。微風日前發出公告,表示因系統更新作業,會員點數活動暫停,隨後民眾就接到簡訊通知,要求會員因應系統升級而修改密碼。(圖/微風臉書)

華航接匿名恐嚇信 傳60位政商名人賴清德、林志玲個資外洩

中華航空日前接獲匿名網路恐嚇信,傳出有駭客公布了華航會員個資,60位政商名流的的資料都外洩,包含副總統賴清德與藝人林志玲,華航今(14)日則回應,針對近日收到勒贖信件,華航已清查確認,疑似外流的個資與他們的資料庫不盡相符,目前無法確認來源,但第一時間已報警,將全力配合警方調查。華航傳出個資外洩狀況,包含曾搭乘的副總統賴清德、外交部長吳昭燮、駐美代表蕭美琴、台積電創辦人張忠謀與藝人林志玲等政商名流,駭客甚至鼓勵被外洩個資的會員提出團體訴訟,並表示接下來會繼續公布會員個資與入侵路徑,這樣的狀況被認為是華航不接受駭客的恐嚇,因此駭客就公布這些乘客資料。華航午間表示,接獲匿名網路勒贖信件後,已立即報警及依法通報主管機關,並在第一時間有效採取防禦應變措施,確認各項資通系統作業正常,也配合警方追查事件及釐清原因,全面性檢視系統安全,確保資安防護,並將持續嚴格落實個資保護,強化資訊安全。華航也強烈譴責非法行為,已發送信件通知會員,並再次提醒要定期修改密碼,以保障個資安全,請妥善保管自身帳號密碼,勿將資料交付他人,避免遭不當利用,並提醒他人個資不可轉傳散布,避免觸法涉及刑責。

女子滑平板電腦「突冒120條陌生女人私密片」 客服人員分析給答案

太離譜!中國重慶黔江一名羅姓女子,日前用自己的平板電腦瀏覽影片平台,發生竟然登錄著一個陌生帳號,帳號的主人她並不認識,但可以看到上面有120多條私密影片和聊天紀錄,她已經私訊帳號主人,希望可以了解真相,不過對方尚未回覆。羅女向《上游新聞》透露,本月12日老公在用她的平板電腦時,發現影片平台上突然出現陌生人的影片,一共120多條,「幸好這個陌生人是女士,要不然我還說不清楚。不過,我也是一臉疑惑,不知道怎麼回事」,仔細一查發現,在她的平板電腦客戶端,帳號主人對外隱藏120多個私密影片和同步聊天紀錄,然而這並不是她的帳號,她也不認識對方,更離奇的是,對方帳號IP地址也顯示在重慶。羅女在2021年新買了這台平板電腦,帳號也是新註冊,因此認為不存在被盜用,而且除了家人外,也沒有其他人使用她的電腦。經過詢問後發現,弟弟曾用她的平板電腦登錄過,「他用爸爸的手機號申請了QQ,並通過QQ號登錄該影片平台,但也是只是短暫登錄,此後再也沒用過」。羅女不認識帳號主人。(圖/翻攝自上游新聞)羅女父親則透露,已經一年多沒有使用該手機號碼,也沒有再進行充值,但該手機備註的影片平台帳戶是自己的名字,而且之前在看影片的時候,常常看到「自己」更新別人的影片,直到最近都還在更新,所有影片和聊天紀錄都同步到羅女的平板電腦上。對此,客服人員分析,會出現這種情況,可能是同一個帳號登錄2個不同的設備,由於之前在平板電腦端的帳號沒有退出,一直處於默認登錄狀態,手機端用戶的使用紀錄才會同步到平板上來,「如果帳號真正的主人更改密碼,那麼,另一用戶端就會彈出驗證要求,並自動退出登錄。目前看來,帳號主人還沒有意識到帳號同時在其他設備上登錄,所以,也一直沒有修改密碼」。客服人員也提醒,若發現自己的設備上有其他用戶的帳號,直接退出登錄即可。如果長時間不使用帳號,卻一直保持登錄狀態,會對用戶的隱私資訊存在一定的風險,後續也會針對這一個問題進行改善。

人臉識別6次都成功 台灣駭客盜取北京女43萬人民幣

中國新聞周刊報導,李紅(化名)萬萬沒想到,詐騙人員從她的交通銀行卡偷走近43萬元(人民幣,下同),如入無人之境。要想從交通銀行卡中轉帳,需要用戶在手機銀行App上進行人臉識別,並進行簡訊驗證。李紅陷入了詐騙分子的圈套,她的手機簡訊被攔截,手機號被設置了呼叫轉移,令她的驗證碼落入他人手中,且無法接聽銀行的確認電話。更嚴重的是,「人臉識別」被攻破了。銀行系統後台顯示,在進行密碼重置和大額轉帳時,「李紅」進行了6次人臉識別比對,均顯示「活檢成功」。那幾次人臉識別並不是身在北京的李紅本人操作,登錄者的IP地址顯示在台灣。當李紅本人登錄手機銀行時,卡裡的錢已被悉數轉走。她去派出所報案,警察很快認定她遭遇了電信詐騙,並立案偵查。既然不是本人操作,為何還能「活檢成功」?李紅懷疑交通銀行人臉識別系統的安全性,並以「借記卡糾紛」為由將交通銀行告上法庭,要求賠償。2022年6月30日,北京市豐台區人民法院一審駁回了李紅的全部訴求。她準備繼續上訴。每個人只有一張臉,因其不易被仿冒,人臉識別被認為具有較高安全性,近年來被普遍適用於銀行驗證中,用來保障資金安全。但超出普通人認知的是,人臉具有唯一性的生物識別信息,是敏感個人信息,它裸露在無處不在的攝像頭下,極易獲得。在如今人臉識別系統並不成熟的情況下,用合成活動人臉騙過審核系統的案例屢見不鮮。長期關注個人信息保護的專家,都對人臉識別的濫用充滿憂慮。清華大學法學院教授勞東燕指出,從制度框架的合理設定來考慮,製造更多風險、獲取更多收益的一方,理應承擔更多的風險與責任,「人臉識別是銀行引進的,其是作為風險製造的參與方,通過這種方式銀行也獲益更多,應該承擔和其所獲收益成比例的風險責任」。她還指出,隨著人工智能的發展,詐騙手段科技含量更高,銀行應當與時俱進,使其安保技術超過犯罪手段的技術。如果銀行因人臉識別技術存在的漏洞而相應承擔責任,會有助於敦促銀行堵住技術上的安全漏洞,對可能發生的詐騙犯罪起到預防作用。從接通電話那刻起,李紅就陷入「協助破案」的迷局中。那是2021年6月19日上午10:30,電話那頭自稱「北京市公安局戶政科陳傑警官」的人告訴李紅,她的護照此前在哈爾濱涉嫌非法入境,讓她向哈爾濱市公安局報案。對方輕易地報出了李紅身份證號,這令她開始相信電話那頭的「警官」。李紅被轉接給哈爾濱市公安局的「劉警官」。對方告訴她,她涉嫌「李燕反洗錢案」,並讓她登錄一個網站查看「公文」。李紅用手機登錄對方提供的網站後,發現在一張藍底的「通緝公告」上,印著自己的身份證照片、身份證號等戶籍信息。這令她陷入恐慌,因為在她平常的認知中,這些信息只有公安內部的人才能獲得。接下來,她對「警官」的指揮百依百順。按照指示,她從網站下載了「公安防護」App和視頻會議App「矚目」。「公安防護」是一款詐騙人員常用的手機App,其設計模仿「國家反詐中心」,如果受害者在裡面輸入銀行卡和密碼,詐騙人員就可在後台獲取這些信息。而「矚目」雖然是普通的視頻會議App,但提供共享屏幕功能。在「劉警官」的要求下,李紅通過「矚目」,向對方共享了自己的手機屏幕,令其掌握了她安裝的App種類信息,對方還通過這項功能遠程操控她的手機,令她的手機號設置了呼叫轉移,無法接收簡訊和電話。最容易被忽略的是「露臉」。對方告訴李紅,為了驗證她是本人操作,她要通過「矚目」開啓會議模式,於是李紅的人臉信息輕易暴露在對方面前。這也成為對方實施詐騙的關鍵一環。李紅始終沒能掛斷電話,「劉警官」故意令她與外界隔絕。下午13:46,按照要求,李紅趕到交通銀行北京長辛店支行,開設了一張借記卡。銀行開卡記錄顯示,李紅預留了自己的手機號,並允許借記卡通過「網上銀行、手機銀行、自助設備」三種方式轉帳,也允許這張卡進行境外取現和消費,但在其他功能中,她選擇了「小額免密免簽不開通」。這意味著,當她進行5萬元以內的轉帳時,仍需要驗證。此外,李紅還設置了轉帳限額,每日只能累計轉帳5萬元。在辦理借記卡的過程中,交通銀行向李紅發放《北京市公安局防範電信詐騙安全提示單》。這份提示單中,載明瞭業務類型為「開通網銀或手機銀行」,並提示她可能存在有冒充公檢法的人員,以打電話的方式告知她涉及案件,要求她向對方提供的帳號轉賬,或是告知網銀密碼。李紅在這份提示單上簽字。李紅剛剛辦好的借記卡,這張卡就被詐騙人員所掌控了。銀行後台顯示,當天13:51,即李紅開卡15分鐘後,就有詐騙人員通過人臉識別驗證,重置了李紅的用戶名和密碼,登錄了她的手機銀行。但李紅對此並不知情,她正按照「劉警官」的要求,為了「清查個人財產」,向卡轉入所有積蓄,以及所有能夠貸款獲得的現金。交易記錄顯示,14:06至14:09,李紅向這張卡轉帳5筆共計25萬元,14:11和14:13,又分兩筆轉入5萬元,此時李紅卡內已有30萬元。短短幾分鐘後,14:20詐騙人員就通過掌握的李紅的手機銀行,將這30萬元轉了出去。此後在14:30,李紅又向卡內匯入12.9萬元,這些錢在14:40被悉數轉出。至此詐騙人員轉走了李紅42.9萬元。詐騙人員掌握了李紅的「人臉識別+動態密碼」後,通過修改密碼,登錄了她的手機銀行,此後便如入無人之境,即使李紅設置了每日5萬元轉帳限額,也在詐騙人員登錄後被輕易修改,之後每筆大額轉帳也都通過「人臉識別+動態密碼」驗證通過。交通銀行北京長辛店支行在法庭上回應稱,「交易密碼、動態密碼以及輔助人臉識別的客戶鑒別模式」符合監管要求,並且在李紅轉賬過程中,銀行對她進行了風險提示,包括通過運營商向她發送了簡訊密碼、簡訊風險提示,以及在內部系統大數據分析發現異常後,撥打了李紅的手機,對轉帳人身份及轉帳情況進行核實。但李紅稱,對於銀行所稱發送了22條簡訊密碼及簡訊風險提示,她只收到了其中的11條,而銀行的來電她並未接到。這背後的原因在於她的手機簡訊被詐騙人員攔截,電話也呼叫轉移到了詐騙人員的手機上。銀行提供的通話錄音顯示,在當天14:23,在詐騙人員正將李紅銀行卡中的30萬元轉出時,銀行客服撥通李紅預留的手機號,詢問對方是否是李紅本人、轉帳是否本人操作、收款人信息、與收款人的關係、轉帳的用途等,接電話的人均認可是本人操作,還稱與收款人是朋友關係。下午16:00,李紅察覺到「劉警官」的反常態度,她在16:39用自己的手機首次登錄了手機銀行,卻發現錢已被盜刷,她意識到自己被騙,前往派出所報警,並聯繫銀行掛失銀行卡。銀行出具的通話錄音顯示,當天17:08至17:25,銀行三次撥通李紅預留的手機號,接電話的人起先稱自己是李紅,認可辦理過業務,否認辦理銀行卡掛失,但後來否認自己是李紅,稱客服「打錯了」。蹊蹺的「活檢成功」警察追查到,2021年6月19日在13:51至14:42之間,李紅手機銀行登錄者的IP地址在台灣,使用的設備是摩托羅拉XT1686,而當時李紅在北京,她的手機型號是小米8。銀行後台記錄顯示,李紅的借記卡在6月19日那天共有7次操作涉及人臉識別,均顯示識別成功通過,其中1次為借記卡申請,1次為登錄密碼重置,5次為大額轉賬,除了第一次不涉及活檢,後6次操作「活檢結果」均為成功。李紅並未親自操作,為何6次「活檢結果」均為成功?李紅的丈夫馬躍(化名)在金融系統工作多年,他成為妻子起訴交通銀行的代理人。他告訴《中國新聞周刊》,銀行定下的「人臉識別+簡訊驗證碼」的驗證模式,其本質目的在於確保由用戶本人親自操作轉帳,他妻子在完全不知情的情況下,被詐騙人員從帳戶中轉走錢,銀行應當承擔保管不力的責任。「這就好比,本來約定需要我本人去銀行才可以轉帳匯款,現在別人假冒我去銀行,銀行沒有發現,那麼造成的損失不應該由我完全承擔。」他認為,銀行與儲戶之間的關係是債權關係,銀行受騙,不應讓儲戶承擔全部責任。李紅以「借記卡糾紛」為案由把交通銀行告上法院後,要求銀行賠償存款損失,但北京市豐台區人民法院一審駁回了她的訴求。法院認為,李紅在42.9萬元被盜過程中「過錯明顯」,交通銀行作為指令付款方,已通過多個登錄密碼、驗證碼、人臉識別的合理方式識別使用人身份,未見存在明顯的錯誤或過失。馬躍認為,李紅在北京剛辦理了借記卡,緊接著IP地址在台灣的詐騙人員就能用不同的設備登錄,並頻繁操作大額轉賬,如此異常的操作,銀行本應該識別出轉帳的非儲戶本人。李紅的遭遇並非孤例。早在2020年10月,浙江的趙女士就遭遇了同樣的騙局,她的經歷曾經被杭州本地媒體報導。趙女士講述,在與假冒警察的犯罪分子視頻時,對方曾要求她做「張嘴」「眨眼」「搖頭」等動作,疑似通過錄影來騙過銀行的人臉識別系統。聯繫上趙女士之後,馬躍又聯繫到4名同樣的受騙者,他們6人都遭遇了同樣的詐騙套路,涉案金額超過200萬元。這6名受害者都為女性,受騙時間最晚的在2021年10月。她們都生活在大都市,具備一定知識水平,多人具備研究生學歷,還有人就是律師。交通銀行的人臉識別服務商為北京眼神科技有限公司(下稱「眼神科技公司」)。這家公司成立於2016年6月,其創始人、董事長兼CEO周軍曾公開表示,其研究的「生物密碼」,令「用戶到哪裡密碼就跟隨到哪裡」、「只有本人可用」。其官網介紹,眼神科技是業內較早將指紋識別、人臉識別、虹膜識別等生物識別技術引入金融行業的AI企業,在金融行業,其目前已服務於中國工商銀行、中國農業銀行、中國銀行、中國建設銀行、交通銀行、郵儲銀行、招商銀行、民生銀行等近150家銀行機構,客戶覆蓋率達80%,實現櫃面內外應用、手機銀行、自助銀行、風控管理等金融業務場景的全面覆蓋。2020年9月,眼神科技公司宣佈中標交通銀行人臉識別項目,向交通銀行全行提供人臉識別產品,「在現金管理、支付結算及帳戶管理等業務場景中實現人臉活檢及身份識別功能」。在2021年9月,李紅和其他女性被詐騙報案後,交通銀行曾公告停用過人臉識別。這不久,馬躍就發現交通銀行手機銀行系統進行了改版升級。但在這年10月,仍有一名受害人的交通銀行帳戶被假人臉攻破。目前,在交通銀行手機銀行用戶協議中,人臉識別技術提供方仍是眼神科技公司,記者就此事聯繫了這家公司,但對方未給予答覆。板子該打在誰身上?人臉識別系統被攻破,銀行究竟有沒有責任?浙江理工大學法政學院副教授郭兵告訴《中國新聞周刊》,在李紅一案中,重點正是人臉識別系統被詐騙人員輕易攻破。郭兵長期關注人臉識別的安全性。他認為,李紅的人臉信息有可能被詐騙人員仿造了,「詐騙人員掌握了她的人臉信息,通過技術手段可以生成動態的人臉信息」。他說,有一種人臉活化App,可分析照片和視頻中的人臉信息,生成一張可供人操控的「假人臉」,來騙過人臉識別App。「我們的人臉識別技術不可能盡善盡美。」他提出,隨著人工智能的發展,人臉識別App和破解的活化App都在發展,要謹防「道高一尺魔高一丈」。事實上,被廣泛應用的人臉識別技術,其破解難度有時簡單得出乎意料。郭兵說,2019年,浙江有幾名小學生用照片破解了居民小區的快遞櫃,輕易取走他人的快遞。而在2021年10月,清華大學的學生團隊,僅用人臉照片就成功解鎖了20款手機。「人臉的照片太容易獲得了。」郭兵說,如果人臉識別系統用照片就能解鎖,在遍布攝像頭的當下,可能預示著巨大的隱患。「現在電信詐騙非常猖獗,盜用人臉信息的手段層出不窮,也給銀行的人臉識別系統帶來挑戰。」郭兵說,近期學界也對活化App展開了研究,「這都是釜底抽薪的手段」。他更擔心的是,隨著技術的發展,犯罪分子可能掌握了照片,就可「活化」出動態人臉,騙過人臉識別系統。銀行的防護能力關係到儲戶的資金安全。郭兵認為,應當對銀行的人臉識別系統提出更高的要求。在立法層面上,對人臉信息的保護正在逐步加強。在李紅被詐騙幾個月後,《個人信息保護法》正式生效,其中突出了作為敏感個人信息的生物識別信息的特別保護,規定「處理個人敏感信息應該進行更多的告知,包括相應的風險,以及應當取得個人的單獨同意」。在清華大學法學院教授勞東燕看來,銀行普遍存在變相強迫採集儲戶人臉信息的現象。她說,「至少就我個人的體會,去銀行辦理存款等業務,人臉識別都是在強制之下弄的,如果不同意採集人臉就辦不了相應業務。」她告訴《中國新聞周刊》,儘管《個人信息保護法》強化了對人臉信息的保護,但這種強化其實只體現於徵求同意的環節,其他地方和普通個人信息幾乎沒有差別,並沒有在實質上抬高法律保護的門檻。所以,她堅持認為,全國人大及其常委會有必要考慮對生物識別信息進行單獨立法,不應放在《個人信息保護法》的框架下來進行保護。她還提到,李紅在銀行辦卡時被要求籤署的《北京市公安局防範電信詐騙安全提示單》提示效果有限,「現在詐騙手段層出不窮,僅靠個人的警惕是很難防住的」。在她看來,這個提示單對防範各種詐騙無法起到實質性作用,當儲戶被詐騙後,反而有可能起到讓銀行轉嫁責任的效果。「防範和打擊犯罪,本應由國家、銀行與相關單位承擔主要責任,現在越來越多變相地轉嫁到作為被害人的個人身上。」她指出,「過多地讓弱者承擔風險並不公平」。勞東燕認為,要防範此類詐騙犯罪,重要的是在制度框架層面重新來考慮合理分配風險的問題。她說,「風險跟責任有關,誰製造的風險原則上就應當由誰來承擔。」她指出,人臉識別的推廣和帶來的風險,實際上是科技企業和銀行製造的,在這其中,銀行也比儲戶獲得了更多科技帶來的好處,「誰在其中獲益最大,誰就應該承擔與獲益成比例的風險」。「另外,還應當考慮預防能力與預防效果方面的因素,將板子打在誰身上,預防效果是最好的呢?」在她看來,銀行的預防能力比儲戶要強得多,如果由銀行部分地或按比例地承擔因人臉識別風險造成的損失,將有助於督促銀行審慎採集與保護儲戶信息,加強人臉識別系統的安全技術保障。「銀行對人臉信息的技術保障需要超過一般的犯罪手段,否則,銀行就不應採集與使用儲戶的人臉信息。」她說。

日資安公司公布「無效密碼」排行榜 「123456」再度蟬聯冠軍

即便是多年下來的宣導,仍然有不少人習慣使用簡單的數字或生日來當作自己的密碼。日本資安公司Soliton日前就發布一份研究報告,直接公布了日本國內最容易遭駭客攻擊的無腦密碼排行榜,而其中第一名又是非常常見的「123456」,資安公司表示,這種簡單數串的密碼幾乎沒有任何保護力可言。根據《NHK》報導指出,日本資安公司Soliton在這份報告中,總共分析了209件發生在2021年的駭客入侵案件受害人資料,以及183萬組日本人常用密碼,最後得出了這次的無效密碼排行榜,其中第一名是「123456」,第二名則是「password」,第三名則是「000000」。第四名則為依照電腦鍵盤順序的「1qaz2wsx」,第5名則是「12345678」。除了這些常看到的字串外,Soliton也發現,一些常見的日本人名也常見於無效密碼中,像是「takahiro」或是「doraemon」這類知名人物的羅馬拼音,也時常變成日本民眾的常見密碼。負責進行這次調查的執行者長谷部泰幸表示「太過簡單的密碼,很容易遭受到網路攻擊,駭客只需要反覆輸入各種常見的數字與字串,就可能輕鬆破解成功。」谷部泰幸認為,民眾設定密碼時要盡可能的複雜,同時不同的網路服務盡量不要使用相同的密碼,同時也要定期修改密碼,因為長時間的使用相同的密碼,就有可能造成洩漏。

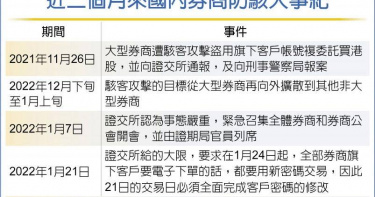

全面防黑網撞庫攻擊 證交所:證券戶限1/24前改密碼 券商限月底修改完系統

證交所針對證券商屢發生駭客入侵的資安事件,再次提醒為確保客戶帳戶的交易安全,務必要求於1月24日前更新密碼並採用優質密碼原則。證交所表示,由於有些券商反映系統修改調整需要時間,但基於若沒完成修改的證券商,可能成為駭客攻擊的目標,因此對無法於1月底前完成修改的證券商,為確保客戶帳戶的交易安全,因此提出1月24日前須更新密碼的通知。證交所指出,由於近期證券商發現遭駭客蒐集到大量帳號及密碼用於撞庫攻擊及偽冒下單等資安事件,影響投資人個資安全及權益,證交所因此要求證券商於客戶登入及電子憑證下載時,應採行雙因子驗證(裝置綁定、生物辨識及OTP等)來確認客戶身分。證券商會引導客戶於證券商網頁或下單系統登入時修改密碼,客戶沒有完成修改動作就不能登入網路下單系統看盤及下單,需要改用電話、語音下單或其他委託管道。如果忘記密碼可電話洽詢證券商客服或營業員,經核對資料確認為本人後引導變更密碼後就可以進行網路下單交易。不僅是密碼,電子憑證更是委託下單重要的證明,為了安全,有效期限只有一年,每年都得更新,投資人更要注意保管使用。為此,於電子憑證下載時,證券商也應該採行雙因子驗證,尚未完成憑證下載雙因子驗證系統修改的證券商都應該改以人工確認為投資人本人下載憑證。網路已經是國人日常生活一部分,證交所提醒金融帳號及密碼要妥善保管,在不同網站平台(銀行、證券、社交平台、電子商務、網路購物、投資社群等)不可使用相同之帳號及密碼。駭客在網路上蒐集取得大量帳號密碼後,就可以用已知的帳號密碼登入不同網站進行撞庫攻擊。長期沒有變更密碼的帳戶,駭客掌握的密碼可用度高,撞庫攻擊及偽冒下單的成功機率就高。定期更改密碼並採用優質密碼並妥善保管,是避免帳戶被駭客攻擊,維護自身權益最好的做法。

盜PTT帳號攻3Q、林昶佐查不到 蔡易餘籲正視資安問題

立委林昶佐與前立委陳柏惟在面對罷免案時,都曾在網路論壇PPT遭網軍盜用帳號攻擊,刑事警察局著手偵辦卻未能成功溯源。立委蔡易餘今天(20日)舉行公聽會,對於網路攻擊對台灣民主可能造成的影響,提出解決方案;與會專家建議,用戶應更改無線網路分享器的預設密碼,在使用PTT等帳號時也要設定高強度密碼,並避免在所有平台上使用同一組密碼。蔡易餘指出,2021年10月20日早上PTT出現網友爆料稱,陳柏惟聘親哥當公費助理,隨即被證明這是假消息;隨後又有另名網友質疑陳柏惟自導自演,當時許多在八卦版PO陳柏惟相關文章的帳號,共有5組IP、10幾組帳號輪流洗文;另外,在林昶佐罷免案時,也有差不多的情況發生,2022年1月7日PTT八卦板上出現一篇攻擊林昶佐的新聞出後,版面上快速洗了好幾篇空白回覆文,這些攻擊的帳號也都來自於同一個IP分享器。蔡易餘向其中的帳號所有者本人聯絡後,確認核對對方根本很久沒有登入該帳號,當天也沒有發文,很明顯有集團駭客盜用帳號發文。「刑事警察局發現,這種境外電子攻擊的因為科技的限制很難追查下去,無法偵辦。」蔡易餘說,這些案例顯示一種令人不安的犯罪模式,雖然被盜帳號者已在蔡的協助下向警方報案,但刑事警察局發現,犯罪者可能透過第三地的IP進入到宿舍網路分享器,並以此為跳板後登入PTT,因為網路分享器沒有儲存功能,無法進一步溯源。刑事警察局偵九隊第二隊副隊長張伊君指出,以蔡易餘協助告發的兩起案例為例,犯案手法的共通性包括PTT帳號長期未使用、與其他平台密碼相同、許久未修改密碼,且密碼複雜性低;遭盜用的WiFi分享器也有共通性,例如使用者沒有更新過密碼,使用強度偏弱的預設密碼。行政院資通安全處副處長林春吟表示,分享器產品製造商應善盡責任,應持續更新提升密碼強度,使用者也應更改預設密碼、隨時注意最新軟體版本,資安處也會請相關部會宣導,盡快降低資安風險。蔡易餘則建議,應研議相關規定,要求網路分享器廠商增加裝置儲存登入者的資訊,才能有效向上追蹤盜用網路者。

證券電子下單帳戶限期改密碼 邵之雋:防駭治本須靠民眾做一件事

對於證交所下令證券期貨商等電子下單戶限期更改帳號密碼一案,金融法制暨犯罪防制中心董事長邵之雋強調,其實民眾只要做好一件事,就可以一起圍堵遭駭客冒名下單的資安破口,只要駭客取得客戶的帳號密碼管道沒有被打破,駭客永遠能取得新的密碼,要客戶修改密碼只能治標不能治本。金融法制暨犯罪防制中心也根據這些駭客入侵案件態樣,整理出可能的資訊安全的漏洞,提醒民眾也有責任,妥善保護自己的金融交易帳號密碼,勿外漏給其他App供應商等公司使用。金融法制暨犯罪防制中心董事長邵之雋表示,這一波駭客型態與傳統「撞庫」不同,而是駭客透過黑網等手段,在第三方服務等雲端平台(如供記帳、理財帳戶管理服務的App)取得記載金融帳戶資料,直接以本人的身分登錄。邵之雋強調,事實上,雲端服務益形普及的現在,資安已經是社會系統的一部分,駭客永遠能從「資安城牆」最弱的部分攻入,所以喚醒民眾的資安意識是最為重要的。要讓民眾充分了解到,個人資料安全跟錢財一樣,財不露白才能最大程度降低犯罪者的覬覦。何況從法律層面來看,如果透過資安鑑識民眾的帳密,是因為可歸責於己的事由露出,而非因金融機構系統漏洞而導致,所產生的損失可能就是要由民眾自行負責。邵之雋也指出,證券期貨商等金融機構在金管會、證券、期貨等公會等不斷透過加強拉高資安城牆,要求民眾登入系統、申請或更新憑證採多因子驗證機制,譬如說設定英文大小寫混合數字的密碼並且要妥善保管,禁止使用生日等容易外洩的個資,也勿將在銀行、證券商等使用的帳號密碼用在其他網站。邵之雋分析,國內金融機構的資安城牆已經努力架高,防堵駭客入侵,而且一旦看見有類似僵屍網路不斷衝撞系統異常案件時,即可及時觀察與進一步防範;然非金融機構公司的資訊安全防護等級,會像金融機構的資安城牆高嗎?就是民眾要考量的地方,再次提醒用於金融機構帳號密碼,不要提供給他人、其他公司,是自己能做到最佳的資安防護。

駭客頻攻擊券商 證交所下令:千萬證券戶限期改密碼

駭客近一個月不斷放大攻擊券商頻率,證交所已下令,全體券商必須限期完成旗下全體電子下單客戶的密碼重新設定修改,並以1月21日為最後期限。對此,所有國內券商已自上周起陸續以App公告或發送電子郵件、簡訊等方式通知客戶修改密碼。目前台灣總共超過1,200萬人有證券戶,其中超過1,000萬人以上有電子下單,在證交所號令券商全體總動員之下,將有超過千萬戶的投資人必須改密碼,以免遭駭。券商指出,若未在期限內完成修改密碼的投資人,下單的電子金鑰或憑證將遭凍結,後續需要人工驗證才能重開。據悉,證交所1月7日召集所有提供電子下單的數十家券商開會,除了要求全體券商加強資安,證交所也在該場會中下達上述指令。券商指出,這十分非常罕見,是證交所頭一次要求全體券商包括自然人或法人在內的所有客戶修改密碼。之所以如此,主要在於2021年12月下旬之後,券商遭駭客攻擊的頻率轉趨嚴重,不僅大型券商,攻擊對象更已從大型券商向外擴散,至少超過十家券商遭到攻擊,有的有守住,有的則被撞破,現在券商也是人人自危,證交所因此不僅在7日召集全體券商開會,更罕見的下達上述指令。業者指出,過去修改密碼,通常只是建議,客戶即使未照作,在服務方面也不會受到影響,但這次由於台灣近期券商系統遭駭的情況實在太嚴重,因此在證交所要求下,倘若不在1月21日最後期限之前完成密碼重新設定,客戶包括電子下單的金鑰或是憑證就會先被凍結停用,直到改完密碼為止。但也有民眾抱怨,券商本次通知修改密碼的信件僅要求重設密碼,未提及會凍結金鑰和憑證。據了解,近來除了美股及港股等複委託交易的投資詐騙,駭客甚至直接駭進客戶帳戶下單投資海外股票,倘若擋不下來,券商將為客戶賠付損失,因此券商也嚴陣以待,並且已全面通知客戶必須在1月21日之前修改其電子下單的密碼。除此之外,以前倘若憑證到期再展延一年,直接由客戶在網路或手機上操作即可,但業者指出,現在還得多加一道「人工複核」程序,也就是券商必須致電給客戶是否確實為本人延長,最近許多營業員已為這類資安防護要客戶配合之處而疲於奔命。

「硬漢兄弟」黃包包遭恐嚇、監聽 騷擾1整年...影片吐心聲

YouTuber「硬漢兄弟」由「阿伯怪」和「黃包包」組成,拍攝許多搞笑有趣的影片給觀眾欣賞。近日黃包包遭不明人士以傳簡訊、電話方式恐嚇,3日向警察局報案,昨(5日)透過頻道說明事件經過。黃包包透露,早在1年前手機已被駭客入侵,導致影片、照片都遭外流,甚至疑似被對方監聽;這件事已經不只影響到他自己,甚至周遭的朋友及家人,讓他感到相當困擾。硬漢兄弟藉由頻道說明事情經過,1年前就遭到駭客入侵,不僅私密影片、照片外流,甚至被對方監聽,而在昨日又接到匿名電話、恐嚇訊息,黃包包表示在對話過程中,對方提到不想讓他好過的動機,「他(駭客)說我搶了他女朋友,但是我的人生中沒做過這件事啊,為什麼要用這種莫須有的罪強壓在我身上?」駭客除了威脅黃包包以外,也威脅他的親友;黃包包公開私訊截圖,對方揚言若去報警,他就要去傷及這些無辜的人。阿伯怪透露「駭客會時不時刪掉訊息,而且還會監聽我們的手機。」在接到恐嚇訊息後,黃包包曾和友人討論是否要去報警,隨後駭客傳了訊息,「你知道你講話我聽得見嗎?」整個行蹤完全被對方掌握。阿伯怪氣憤表示,「這已經侵犯到我們隱私,這是屬於我們的隱私,我們憑什麼要被社會大眾公開。」硬漢兄弟藉由頻道說明被駭客騷擾經過。(圖/翻攝自硬漢兄弟YouTube)黃包包拿出自己去報案的三聯單,並表示把手機裡的證據都給了警方,雖然不知道未來會不會有人身安全問題,不過他們還是會繼續拍攝影片給支持他們觀眾欣賞。黃包包表示自己防範方法,關掉定位、修改密碼、使用防火牆,甚至換帳號跟手機,但都沒辦法杜絕,還是一直深受害駭客騷擾;對此他們呼籲觀眾,對於網路安全這件事要非常小心,因為網路世界深不可測,不是我們能想像的。